Kineski hakeri koriste stari Windows logo za sakrivanje opasnog malvera

Istraživači kompanije Symantec otkrili su kampanju hakerske grupe "Witchetty", koja koristi steganografiju da sakrije backdoor malver u logou Windowsa.

Veruje se da grupa Witchetty koja se prati i pod imenom LookingFrog, ima bliske veze sa APT10 ("Cicada", "Stone Panda" ili TA429 ), kineskim akterom pretnji koga podržava država. Grupa se takođe smatra delom TA410, grupom operativaca koji su ranije bili povezivani sa napadima na američke kompanije iz energetskog sektora.

Symantec je objavio da grupa vodi novu kampanju sajber špijunaže pokrenutu u februaru 2022. koja je do sada ciljala dve vlade na Bliskom istoku i berzu u Africi i koja je još uvek u toku.

Hakeri koriste brojne alate kako bi ciljali različite ranjivosti, ali i steganografiju da sakriju svoj malver od antivirusnog softvera.

Steganografija je tehnika skrivanja tajnih poruka (a u ovom slučaju malvera) u fajl koji je javan, kao što je slika, kako bi se izbeglo otkrivanje. Na primer, haker može da napravi sliku koja se ispravno prikazuje na računaru, ali zapravo sadrži zlonamerni kod koji se iz nje može izdvojiti.

U kampanji koju je otkrio Symantec, Witchetty koristi steganografiju da sakrije backdoor malver u bitmap slici starog Windows logotipa koji se nalazi u GitHub repozitorijumu.

Fajl se hostuje na pouzdanom servisu u oblaku a ne na serveru za komandu i kontrolu (C2) aktera pretnje, tako da su šanse za podizanje bezbednosnih alarma prilikom preuzimanja svedene na minimum.

Napad počinje tako što hakeri dobijaju početni pristup mreži iskorišćavanjem ProxyLogon i ProxyShell ranjivosti u Exchange Serveru (CVE-2021-34473, CVE-2021-34523 i CVE-2021-31207 ili CVE-2021-26855 i CVE- 2021-27065).

Zatim, napadači preuzimaju backdoor Stegmap koji se krije u slici, i koji kao i svaki drugi backdoor ima široku lepezu funkcija koje mu omogućavaju da obavlja brojne zlonamerne aktivnosti, između ostalih, manipulaciju fajlovima, preuzimanje i pokretanje drugih malvera, prekidanje procesa, modifikacije Windows registra, i izvlačenje fajlova sa zaraženog sistema.

"Witchetty je pokazao sposobnost da neprekidno usavršava i osvežava svoj set alata kako bi ugrozio ciljeve od interesa", rekli su istraživači.

TA410 i Witchetty ostaju aktivne pretnje vladama i državnim organizacijama širom sveta. Najbolji način da se spreče njihovi napadi je da se bezbednosna ažuriranja primene čim budu objavljena jer, kao što vidimo, u ovoj kampanji hakeri se oslanjaju na iskorišćavanje prošlogodišnjih ranjivosti zahvaljujući kojima hakuju mreže, koristeći prednost loše administracije javno izloženih servera, piše informacija.

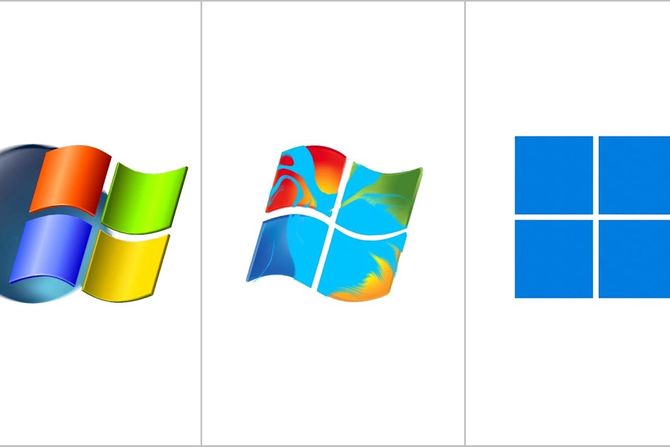

Pogledajte i kako se Windows logo menjao kroz godine.

(Telegraf.rs)

Video: Ovo je Fiat Panda koji se proizvodi u Kragujevcu

Telegraf.rs zadržava sva prava nad sadržajem. Za preuzimanje sadržaja pogledajte uputstva na stranici Uslovi korišćenja.